¶ Les bases des réseaux : TCP/IP, IPv4 et IPv6

¶ I. Introduction aux réseaux

-

¶ A. Définition d'un réseau

Un réseau est un ensemble d'ordinateurs, de serveurs, de périphériques et d'autres équipements interconnectés qui permettent la communication et le partage de ressources. Les réseaux sont essentiels pour échanger des informations et des données, accéder à des services en ligne et travailler en collaboration.

-

¶ B. Objectif et utilité des réseaux

Les réseaux facilitent la communication entre les utilisateurs et les dispositifs, permettent le partage de ressources (fichiers, imprimantes, connexions Internet, etc.) et fournissent un accès à des services en ligne (messagerie électronique, navigation Web, streaming vidéo, etc.). Les réseaux permettent également de réduire les coûts en centralisant les ressources et les services et en améliorant l'efficacité et la productivité des utilisateurs.

-

¶ C. Types de réseaux

Réseaux locaux (LAN) : Les LAN sont des réseaux qui couvrent une zone géographique limitée, généralement un seul bâtiment ou un groupe de bâtiments proches. Ils sont principalement utilisés pour connecter des dispositifs tels que des ordinateurs, des imprimantes et des serveurs au sein d'une organisation.

Réseaux étendus (WAN) : Les WAN sont des réseaux qui couvrent une zone géographique plus vaste, comme une ville, un pays ou même plusieurs continents. Ils sont principalement utilisés pour connecter des LAN distants entre eux et permettre la communication entre des organisations et des individus situés à distance.

Réseaux personnels (PAN) : Les PAN sont des réseaux destinés à un usage individuel, généralement à une portée de quelques mètres. Ils sont souvent utilisés pour connecter des dispositifs tels que des smartphones, des tablettes et des ordinateurs portables.

Réseaux métropolitains (MAN) : Les MAN sont des réseaux qui couvrent une zone géographique d'une ville ou d'une agglomération urbaine. Ils sont utilisés pour connecter des réseaux locaux au sein d'une même région métropolitaine.

Les réseaux peuvent également être classés en fonction de leur topologie (la manière dont les dispositifs sont interconnectés), de leur méthode de transmission (filaire ou sans fil) et de leur architecture (client-serveur, pair à pair, etc.).

¶ II. Le modèle OSI (Open Systems Interconnection)

-

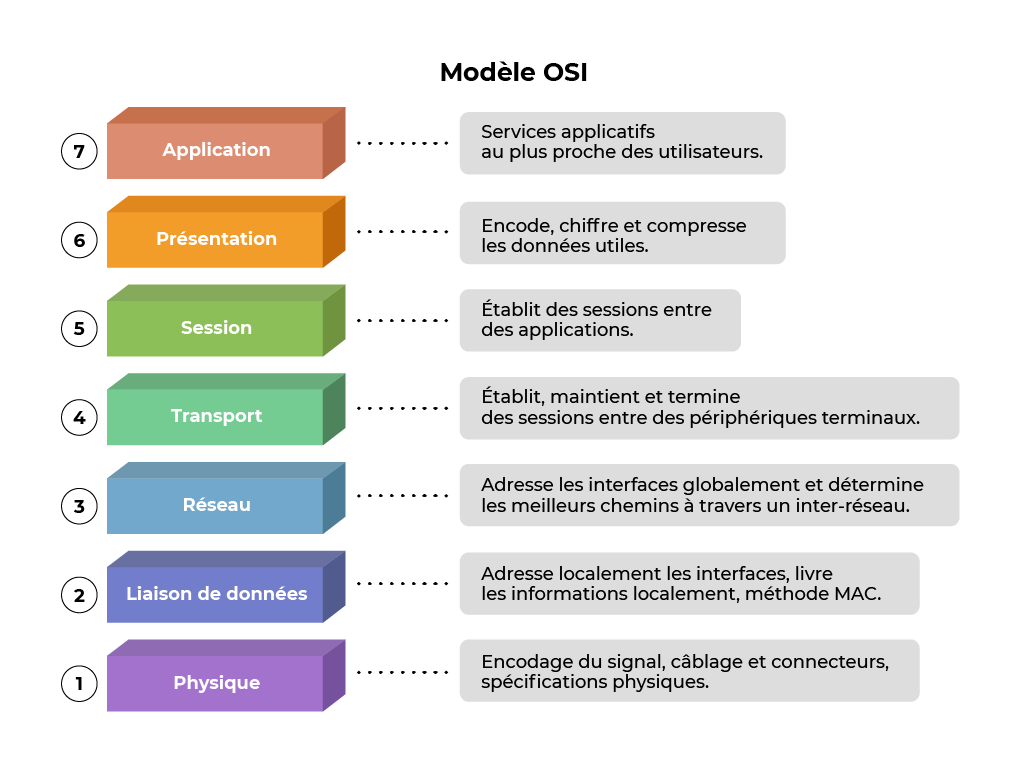

¶ A. Présentation du modèle OSI

Le modèle OSI est un cadre conceptuel qui divise les fonctions d'un réseau de communication en sept couches distinctes. Chaque couche gère un aspect spécifique du processus de communication et offre des services à la couche supérieure. Le modèle OSI a été développé par l'Organisation internationale de normalisation (ISO) pour faciliter la conception, la compréhension et l'interconnexion des réseaux.

-

¶ B. Les 7 couches du modèle OSI

1. Couche physique (Layer 1)

La couche physique est responsable de la transmission des données sous forme de signaux électriques, optiques ou radio sur le support de communication (câble, fibre optique, etc.). Les fonctions de cette couche incluent la modulation, la démodulation, l'encodage et le décodage des signaux.

2. Couche liaison de données (Layer 2)

La couche liaison de données assure la transmission fiable des données entre deux dispositifs directement connectés. Elle divise les données en trames, gère l'accès au support de communication et détecte et corrige les erreurs de transmission. Les protocoles de cette couche incluent Ethernet, Wi-Fi et PPP (Point-to-Point Protocol).

3. Couche réseau (Layer 3)

La couche réseau gère le routage des données entre les dispositifs sur un réseau. Elle est responsable de l'adressage des dispositifs, de la fragmentation et du réassemblage des paquets, et de la détermination du chemin optimal pour acheminer les données. Les protocoles de cette couche incluent IP (Internet Protocol), ICMP (Internet Control Message Protocol) et IGMP (Internet Group Management Protocol).

4. Couche transport (Layer 4)

La couche transport assure la communication fiable entre les dispositifs en établissant, maintenant et terminant les connexions. Elle gère également le contrôle de flux, la détection et la correction des erreurs et la segmentation et le réassemblage des données. Les protocoles de cette couche incluent TCP (Transmission Control Protocol) et UDP (User Datagram Protocol).

5. Couche session (Layer 5)

La couche session gère la création, la maintenance et la fermeture des sessions de communication entre les applications. Elle est responsable de l'établissement des connexions, de la synchronisation des données et de la gestion des transactions. Les protocoles de cette couche incluent NFS (Network File System), SQL (Structured Query Language) et RPC (Remote Procedure Call).

6. Couche présentation (Layer 6)

La couche présentation assure la conversion des données entre les formats utilisés par les applications et les formats utilisés pour la transmission sur le réseau. Elle est responsable de l'encodage, du décodage, de la compression et de la décompression des données. Les protocoles de cette couche incluent SSL (Secure Sockets Layer), TLS (Transport Layer Security) et MIME (Multipurpose Internet Mail Extensions).

7. Couche application (Layer 7)

La couche application fournit l'interface entre les applications et les services de communication réseau. Elle gère les fonctions de haut niveau telles que l'authentification, l'autorisation et la gestion des sessions. Les protocoles de cette couche incluent HTTP (Hypertext Transfer Protocol), FTP (File Transfer Protocol) et SMTP (Simple Mail Transfer Protocol).

¶ Shéma du modèle OSI

¶

¶ III. Le modèle TCP/IP

-

¶ A. Présentation du modèle TCP/IP

Le modèle TCP/IP (Transmission Control Protocol/Internet Protocol) est un cadre conceptuel qui décrit comment les données sont transmises sur des réseaux informatiques. Il a été développé à l'origine par le département américain de la Défense dans les années 1970 pour établir des normes de communication entre les ordinateurs. Aujourd'hui, le modèle TCP/IP est largement utilisé pour décrire les protocoles et les services utilisés sur Internet.

-

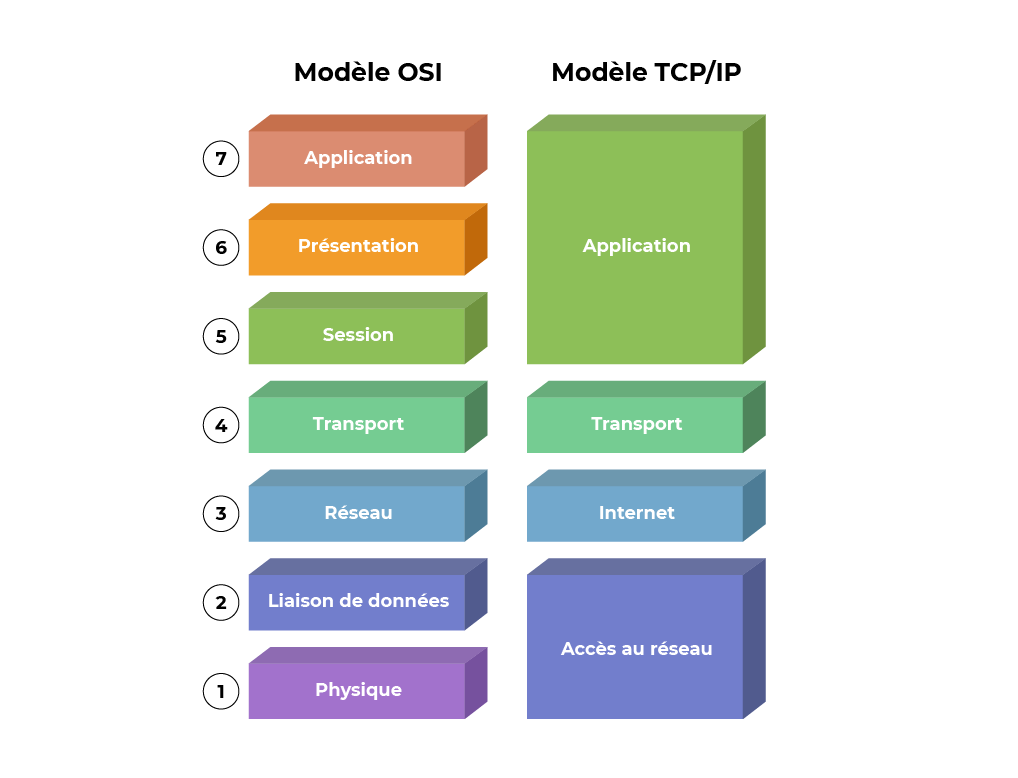

¶ B. Comparaison avec le modèle OSI

Le modèle TCP/IP est similaire au modèle OSI en ce qu'il divise les fonctions de communication en couches. Cependant, il ne comprend que quatre couches au lieu de sept. Le modèle TCP/IP se concentre principalement sur les protocoles de communication utilisés sur Internet, tandis que le modèle OSI est plus générique et peut être appliqué à une variété de réseaux.

-

¶ C. Les couches du modèle TCP/IP

1. Couche accès réseau (Network Access Layer)

La couche accès réseau, également appelée couche interface réseau ou couche liaison, correspond aux couches 1 et 2 du modèle OSI (couche physique et couche liaison de données). Elle est responsable de la transmission des données sur le support de communication et de la gestion des erreurs de transmission. Les protocoles de cette couche incluent Ethernet, Wi-Fi et PPP.

2. Couche Internet (Internet Layer)

La couche Internet, également appelée couche réseau, correspond à la couche 3 du modèle OSI (couche réseau). Elle est responsable de l'adressage des dispositifs, de la fragmentation et du réassemblage des paquets, et du routage des données entre les dispositifs sur un réseau. Les protocoles de cette couche incluent IP, ICMP et IGMP.

3. Couche transport (Transport Layer)

La couche transport correspond à la couche 4 du modèle OSI (couche transport). Elle est responsable de l'établissement, de la maintenance et de la fermeture des connexions entre les dispositifs, ainsi que du contrôle de flux et de la détection et de la correction des erreurs. Les protocoles de cette couche incluent TCP et UDP.

4. Couche application (Application Layer)

La couche application englobe les couches 5, 6 et 7 du modèle OSI (couches session, présentation et application). Elle fournit l'interface entre les applications et les services de communication réseau. Les protocoles de cette couche incluent HTTP, FTP, SMTP, DNS (Domain Name System) et Telnet.

¶ Différence entre les modèles OSI et TCP/IP

En résumé, le modèle TCP/IP est un cadre de référence simplifié et pratique pour comprendre les protocoles et les services utilisés sur Internet. Bien que moins détaillé que le modèle OSI, il est plus étroitement lié aux technologies actuelles et est souvent utilisé pour décrire les interactions entre les dispositifs sur un réseau.

¶ IV. Protocoles de la couche transport

-

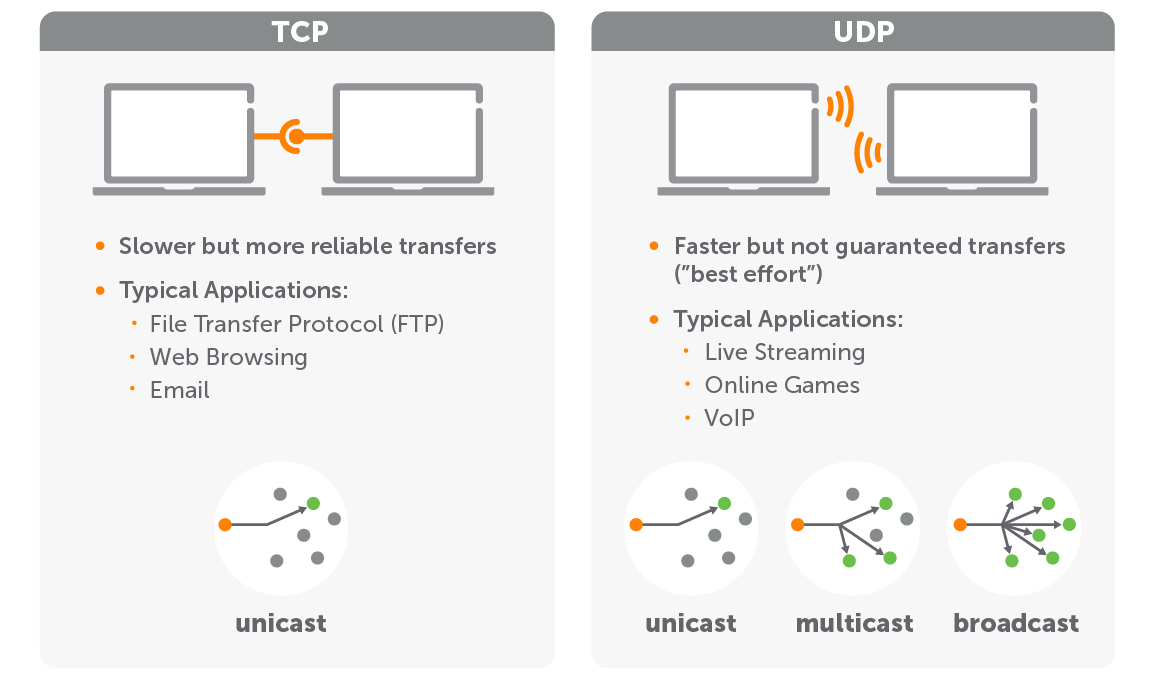

¶ A. TCP (Transmission Control Protocol)

- Présentation :

Le TCP est un protocole de transport orienté connexion qui fournit une communication fiable et ordonnée entre les dispositifs sur un réseau. Il est largement utilisé pour les applications nécessitant l'envoi de données en toute sécurité, telles que la navigation Web, le transfert de fichiers et la messagerie électronique.

- Caractéristiques :

- Orienté connexion : TCP établit une connexion entre les dispositifs avant de transférer des données.

- Fiabilité : TCP garantit la livraison des données en détectant et en corrigeant les erreurs, et en s'assurant que les paquets sont livrés dans l'ordre.

- Contrôle de flux : TCP contrôle la vitesse de transmission des données pour éviter que le récepteur ne soit submergé par un grand volume de données.

- Contrôle de la congestion : TCP ajuste la vitesse de transmission en fonction de la congestion du réseau pour éviter les goulots d'étranglement.

- Fonctionnement :

- Établissement de la connexion : TCP utilise un processus en trois étapes appelé "three-way handshake" pour établir une connexion entre les dispositifs. Les dispositifs échangent des paquets SYN (synchronisation) et ACK (acknowledgement) pour s'assurer qu'ils sont prêts à communiquer.

- Transfert de données : une fois la connexion établie, les dispositifs échangent des données sous forme de segments TCP. Chaque segment contient un en-tête avec des informations de contrôle, telles que le numéro de séquence, le numéro d'acquittement et les indicateurs de contrôle.

- Contrôle de flux et de congestion : TCP utilise des mécanismes tels que la fenêtre glissante et l'algorithme de recul exponentiel pour contrôler la vitesse de transmission des données et éviter la congestion du réseau.

- Fermeture de la connexion : TCP clôture la connexion en utilisant un processus en quatre étapes impliquant l'échange de paquets FIN (fin) et ACK.

-

¶ B. UDP (User Datagram Protocol)

- Présentation :

L'UDP est un protocole de transport non orienté connexion qui fournit une communication rapide mais non fiable entre les dispositifs sur un réseau. Il est principalement utilisé pour les applications qui nécessitent une faible latence et une bande passante élevée, telles que la diffusion en continu de vidéos, les jeux en ligne et la voix sur IP (VoIP).

- Caractéristiques :

- Non orienté connexion : UDP n'établit pas de connexion avant de transférer des données, ce qui permet un transfert plus rapide et moins de latence.

- Non fiable : UDP ne garantit pas la livraison des données et ne détecte ni ne corrige les erreurs. Les paquets peuvent être perdus, dupliqués ou livrés dans le désordre.

- Faible latence : UDP est plus léger que TCP en termes de traitement et d'en-tête, ce qui permet une communication plus rapide et une latence réduite.

- Pas de contrôle de flux ni de congestion : UDP ne contrôle pas la vitesse de transmission des données et ne gère pas la congestion du réseau.

- Fonctionnement :

-

Envoi de données : les dispositifs envoient des données sous forme de datagrammes UDP. Chaque datagramme contient un en-tête avec des informations de contrôle, telles que les numéros de port source et de destination.

-

Réception de données : le récepteur reçoit les datagrammes UDP et les transmet aux applications appropriées en fonction des numéros de port. Les erreurs de transmission ne sont pas corrigées et les paquets perdus ou désordonnés sont ignorés.

-

¶ C. Comparaison entre TCP et UDP

Fiabilité :

- TCP est fiable car il garantit la livraison des données, détecte et corrige les erreurs et assure la livraison ordonnée des paquets.

- UDP est non fiable car il ne garantit pas la livraison des données et ne détecte ni ne corrige les erreurs.

Vitesse :

- TCP est plus lent que UDP en raison de son processus d'établissement de connexion, de sa gestion des erreurs et de son contrôle de flux et de congestion.

- UDP est plus rapide que TCP car il n'établit pas de connexion, ne corrige pas les erreurs et ne gère pas le contrôle de flux ni la congestion.

Utilisation :

- TCP est généralement utilisé pour les applications nécessitant une communication fiable et sécurisée, comme la navigation Web, le transfert de fichiers et la messagerie électronique.

- UDP est généralement utilisé pour les applications nécessitant une faible latence et une bande passante élevée, comme la diffusion en continu de vidéos, les jeux en ligne et la voix sur IP (VoIP).

En résumé, TCP et UDP sont deux protocoles de la couche transport qui offrent des niveaux différents de fiabilité, de vitesse et de complexité. Le choix entre TCP et UDP dépend des besoins spécifiques de l'application et des exigences en matière de performance et de fiabilité.

¶ Différence entre les modèles TCP et UDP

¶ V. Protocoles de la couche Internet

-

¶ A. IP (Internet Protocol)

-

Présentation

-

Fonctionnement

¶ VI. Adressage IP

-

¶ A. Adresses IPv4

- Structure d'une adresse IPv4

- Classes d'adresses IPv4

- Adresses spéciales et réservées

- Masques de sous-réseau

-

¶ B. Adresses IPv6

- Pourquoi IPv6 ?

- Structure d'une adresse IPv6

- Types d'adresses IPv6

- Allocation d'adresses IPv6

-

¶ C. Conversion entre IPv4 et IPv6

¶ VII. Routage IP

-

¶ A. Définition du routage

-

¶ B. Types de routage

-

¶ C. Protocoles de routage

- Routage statique

- Routage dynamique

-

¶ a. Protocoles à vecteur de distance

-

¶ b. Protocoles à état de lien

- Routage inter-domaines et intra-domaines

¶ VIII. Conclusion

-

¶ A. Récapitulatif des concepts clés

-

¶ B. Applications et technologies actuelles

-

¶ C. Perspectives d'avenir et innovations

V. IPv4 (Internet Protocol version 4)

A. Présentation

IPv4 est la quatrième version du protocole Internet (IP), utilisée pour identifier et localiser les dispositifs sur un réseau. IPv4 est largement utilisée sur Internet et constitue la base des communications sur de nombreux réseaux locaux (LAN) et étendus (WAN).

B. Adressage IPv4

Structure des adresses

Les adresses IPv4 sont des nombres de 32 bits représentés sous la forme de quatre octets séparés par des points, appelés notation décimale pointée. Par exemple : 192.168.1.1. Chaque octet peut prendre une valeur entre 0 et 255, ce qui permet un total d'environ 4,3 milliards d'adresses IPv4 uniques.

Classes d'adresses

Les adresses IPv4 sont divisées en cinq classes : A, B, C, D et E. Les classes A, B et C sont utilisées pour l'adressage unicast, la classe D pour le multicast et la classe E pour l'usage expérimental.

Classe A : 1.0.0.0 à 126.255.255.255

Classe B : 128.0.0.0 à 191.255.255.255

Classe C : 192.0.0.0 à 223.255.255.255

Classe D : 224.0.0.0 à 239.255.255.255

Classe E : 240.0.0.0 à 255.255.255.255

Adresses privées et publiques

Les adresses IPv4 sont divisées en adresses privées et publiques. Les adresses privées sont utilisées à l'intérieur des réseaux locaux et ne sont pas routables sur Internet. Les adresses publiques sont attribuées par l'IANA (Internet Assigned Numbers Authority) et sont routables sur Internet.

Adresses privées :

Classe A : 10.0.0.0 à 10.255.255.255

Classe B : 172.16.0.0 à 172.31.255.255

Classe C : 192.168.0.0 à 192.168.255.255

C. Sous-réseaux et masques de sous-réseau

Sous-réseaux

Un sous-réseau est une division d'un réseau IP qui permet de segmenter et d'organiser les dispositifs en groupes logiques. Les sous-réseaux sont utilisés pour améliorer la performance, la sécurité et la gestion des réseaux.

Masques de sous-réseau

Un masque de sous-réseau est un nombre de 32 bits utilisé pour diviser une adresse IP en deux parties : l'identifiant de réseau (ID réseau) et l'identifiant de l'hôte (ID hôte). Le masque de sous-réseau indique combien de bits sont utilisés pour l'ID réseau et combien pour l'ID hôte. Par exemple, un masque de sous-réseau de 255.255.255.0 indique que les 24 premiers bits sont utilisés pour l'ID réseau et les 8 derniers bits pour l'ID hôte.

D. Routage IPv4

Le routage IPv4 consiste à acheminer les paquets de données entre les dispositifs sur un réseau en utilisant les adresses IP et les masques de sous-réseau. Les routeurs sont les dispositifs qui facilitent le routage en examinant les informations d'en-tête des paquets et en déterminant le chemin le plus efficace vers la destination.

Table de routage

Chaque routeur possède une table de routage qui contient des informations sur les réseaux connectés, les adresses IP, les masques de sous-réseau et les interfaces utilisées pour atteindre ces réseaux. La table de routage est utilisée pour prendre des décisions sur la manière d'acheminer les paquets vers leur destination.

Protocoles de routage

Les protocoles de routage sont utilisés pour échanger des informations sur les chemins entre les routeurs et pour mettre à jour les tables de routage. Il existe deux types de protocoles de routage : les protocoles de routage à état de lien (link-state) et les protocoles de routage à vecteur de distance (distance-vector).

Protocoles à état de lien : OSPF (Open Shortest Path First) et IS-IS (Intermediate System to Intermediate System)

Protocoles à vecteur de distance : RIP (Routing Information Protocol) et EIGRP (Enhanced Interior Gateway Routing Protocol)

En résumé, IPv4 est la version la plus courante du protocole Internet et est utilisée pour identifier et localiser les dispositifs sur un réseau. Les adresses IPv4 sont des nombres de 32 bits et sont divisées en classes, adresses privées et publiques, et sous-réseaux. Le routage IPv4 est facilité par les routeurs qui utilisent des tables de routage et des protocoles de routage pour acheminer les paquets vers leur destination.

VI. IPv6 (Internet Protocol version 6)

A. Présentation

IPv6 est la sixième version du protocole Internet (IP), développée pour remplacer IPv4 en raison de l'épuisement des adresses IPv4. IPv6 offre une plus grande capacité d'adressage et des fonctionnalités améliorées par rapport à IPv4.

B. Adressage IPv6

Structure des adresses

Les adresses IPv6 sont des nombres de 128 bits représentés sous la forme de huit groupes de quatre chiffres hexadécimaux séparés par des deux-points. Par exemple : 2001:0db8:85a3:0000:0000:8a2e:0370:7334. Les adresses IPv6 peuvent être abrégées en supprimant les zéros non significatifs et en regroupant les blocs de zéros consécutifs avec "::". Par exemple : 2001:db8:85a3::8a2e:370:7334.

Types d'adresses

IPv6 a trois types d'adresses : unicast, multicast et anycast. Les adresses unicast identifient un seul dispositif, les adresses multicast identifient un groupe de dispositifs et les adresses anycast identifient plusieurs dispositifs, mais les paquets sont envoyés au dispositif le plus proche.

C. Autoconfiguration des adresses IPv6

Autoconfiguration sans état (SLAAC)

L'autoconfiguration sans état (Stateless Address Autoconfiguration, SLAAC) est une fonctionnalité d'IPv6 qui permet aux dispositifs de générer automatiquement leur propre adresse IPv6 en combinant un préfixe de réseau fourni par un routeur avec un identifiant d'interface unique dérivé de l'adresse MAC du dispositif.

Autoconfiguration avec état (DHCPv6)

L'autoconfiguration avec état (Stateful Address Autoconfiguration) utilise le protocole DHCPv6 (Dynamic Host Configuration Protocol version 6) pour attribuer des adresses IPv6 aux dispositifs sur un réseau. DHCPv6 fournit également d'autres informations de configuration, telles que les serveurs DNS et les options de routage.

D. Routage IPv6

Le routage IPv6 fonctionne de manière similaire au routage IPv4, en acheminant les paquets de données entre les dispositifs sur un réseau en utilisant les adresses IPv6. Les routeurs IPv6 examinent les informations d'en-tête des paquets et déterminent le chemin le plus efficace vers la destination.

Table de routage IPv6

Les routeurs IPv6 possèdent une table de routage IPv6 qui contient des informations sur les réseaux connectés, les adresses IPv6, les préfixes et les interfaces utilisées pour atteindre ces réseaux. La table de routage est utilisée pour prendre des décisions sur la manière d'acheminer les paquets vers leur destination.

Protocoles de routage IPv6

Les protocoles de routage IPv6 sont similaires à ceux d'IPv4, avec des mises à jour pour prendre en charge l'adressage IPv6. Les protocoles de routage couramment utilisés pour IPv6 incluent OSPFv3 (Open Shortest Path First version 3), RIPng (Routing Information Protocol next generation) et EIGRP pour IPv6.

En résumé, IPv6 est la version la plus récente du protocole Internet et a été développée pour remédier à l'épuisement des adresses IPv4. Les adresses IPv6 sont des nombres de 128 bits et sont divisées en types d'adresses unicast, multicast et anycast. IPv6 offre des fonctionnalités d'autoconfiguration sans état (SLAAC) et avec état (DHCPv6) pour simplifier l'attribution des adresses IP. Le routage IPv6 fonctionne de manière similaire au routage IPv4, avec des protocoles de routage mis à jour pour prendre en charge l'adressage IPv6. Les routeurs IPv6 utilisent des tables de routage IPv6 pour acheminer les paquets de données vers leur destination.

VII. Transition d'IPv4 vers IPv6

A. Présentation

La transition d'IPv4 vers IPv6 est un processus essentiel pour assurer la croissance et la pérennité d'Internet, en passant d'un système d'adressage limité à un système d'adressage plus vaste et offrant de meilleures fonctionnalités. Plusieurs mécanismes ont été développés pour faciliter cette transition et permettre la coexistence et l'interopérabilité entre les réseaux IPv4 et IPv6.

B. Mécanismes de transition

Dual Stack (pile double)

Le Dual Stack est un mécanisme qui permet aux dispositifs et aux réseaux de prendre en charge simultanément les protocoles IPv4 et IPv6. Les dispositifs équipés d'une pile double peuvent envoyer et recevoir des paquets IPv4 et IPv6, ce qui leur permet de communiquer avec d'autres dispositifs et réseaux utilisant soit IPv4, soit IPv6.

Tunneling

Le tunneling est un mécanisme qui encapsule les paquets IPv6 dans des paquets IPv4 pour les transmettre sur des réseaux IPv4. De cette façon, les paquets IPv6 peuvent être acheminés sur des réseaux IPv4 entre les nœuds IPv6. Plusieurs techniques de tunneling existent, notamment le tunneling manuel, le tunneling automatique 6to4 et le tunneling ISATAP (Intra-Site Automatic Tunnel Addressing Protocol).

Traduction d'adresses (NAT-PT)

La traduction d'adresses (Network Address Translation - Protocol Translation, NAT-PT) est un mécanisme qui permet la communication entre les dispositifs IPv4 et IPv6 en traduisant les adresses et les paquets entre les deux protocoles. Le NAT-PT est généralement utilisé comme une solution temporaire pour assurer la connectivité entre les réseaux IPv4 et IPv6, en attendant que les réseaux migrent complètement vers IPv6.

C. Planification de la transition

La transition d'IPv4 vers IPv6 nécessite une planification et une mise en œuvre soigneuses pour assurer la continuité des opérations et la compatibilité avec les réseaux existants. Voici quelques étapes clés pour planifier et gérer la transition :

Évaluation des besoins et des objectifs

Formation et sensibilisation du personnel

Évaluation de l'infrastructure existante et des équipements

Mise à niveau ou remplacement des équipements non compatibles IPv6

Implémentation de mécanismes de transition appropriés

Déploiement et configuration des services IPv6

Test et validation de la connectivité IPv6

Surveillance et maintenance continue du réseau

En résumé, la transition d'IPv4 vers IPv6 est un processus complexe mais nécessaire pour assurer l'évolution et la pérennité d'Internet. Les mécanismes de transition tels que le Dual Stack, le tunneling et le NAT-PT permettent la coexistence et l'interopérabilité entre les réseaux IPv4 et IPv6. Une planification et une mise en œuvre soigneuses sont essentielles pour assurer la réussite de la transition et la continuité des opérations.

VIII. Sécurité des réseaux

A. Présentation

La sécurité des réseaux est un aspect essentiel de la gestion et de l'administration des réseaux informatiques. Elle consiste à mettre en place des politiques, des procédures et des technologies pour protéger les réseaux, les dispositifs et les données contre les menaces et les attaques. La sécurité des réseaux vise à garantir la confidentialité, l'intégrité et la disponibilité des informations et des services.

B. Menaces et attaques sur les réseaux

Attaques par déni de service (DoS) et attaques par déni de service distribué (DDoS) : ces attaques visent à rendre un service ou un dispositif indisponible en le surchargeant de trafic ou en exploitant ses vulnérabilités.

Attaques par force brute : ces attaques consistent à essayer de nombreuses combinaisons de mots de passe pour accéder à un compte ou à un système.

Attaques par interception (Man-in-the-middle, MITM) : ces attaques se produisent lorsqu'un attaquant intercepte et modifie les communications entre deux parties sans que celles-ci ne s'en rendent compte.

Logiciels malveillants (malware) : les logiciels malveillants sont des programmes malveillants qui infectent les dispositifs et les réseaux, causant des dommages ou volant des informations.

Attaques par ingénierie sociale : ces attaques visent à manipuler les utilisateurs pour leur soutirer des informations sensibles ou pour les inciter à exécuter des actions qui compromettent la sécurité.

C. Mesures de sécurité des réseaux

Pare-feu (firewall) : un pare-feu est un dispositif ou un logiciel qui contrôle le trafic entrant et sortant sur un réseau en fonction des règles définies par l'administrateur. Les pare-feu peuvent aider à bloquer les attaques et à protéger les dispositifs internes.

Systèmes de détection et de prévention des intrusions (IDS/IPS) : les IDS et IPS surveillent le trafic réseau pour détecter et bloquer les activités suspectes ou malveillantes.

Authentification, autorisation et audit (AAA) : les systèmes AAA assurent l'authentification des utilisateurs, déterminent leurs droits d'accès et enregistrent leurs activités.

Cryptographie et protocoles de sécurité : les technologies de chiffrement et les protocoles de sécurité, tels que SSL/TLS et IPsec, sont utilisés pour protéger les données en transit et garantir la confidentialité et l'intégrité des communications.

Politiques et procédures de sécurité : la mise en place de politiques et de procédures de sécurité claires et cohérentes est essentielle pour assurer la protection des réseaux et des informations.

Formation et sensibilisation à la sécurité : éduquer les utilisateurs sur les bonnes pratiques en matière de sécurité est une étape clé pour renforcer la sécurité des réseaux et prévenir les attaques.

En résumé, la sécurité des réseaux est un aspect crucial pour protéger les réseaux, les dispositifs et

les données contre les menaces et les attaques. La compréhension des types d'attaques courants, ainsi que la mise en œuvre de mesures de sécurité telles que les pare-feu, les systèmes IDS/IPS, les systèmes AAA, la cryptographie et les protocoles de sécurité, permet d'améliorer la protection des réseaux. En outre, l'élaboration de politiques et de procédures de sécurité, ainsi que la formation et la sensibilisation à la sécurité des utilisateurs, sont des éléments essentiels pour renforcer la sécurité des réseaux et prévenir les attaques.